La nouvelle attaque du navigateur dans le navigateur (Browser-in-the-Browser / BITB) rend le phishing presque indétectable

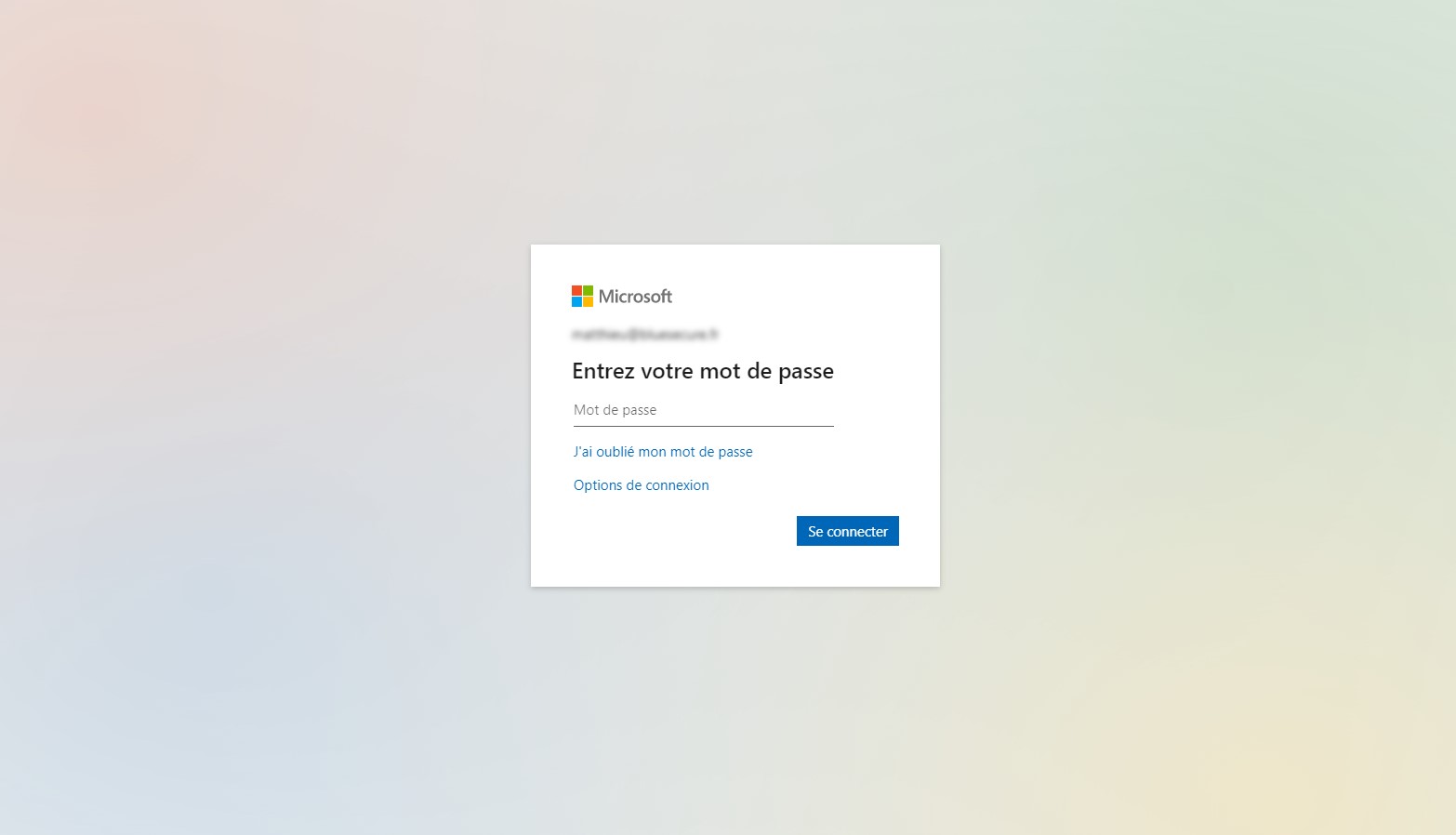

Une nouvelle technique de phishing appelée attaque de navigateur dans le navigateur (Browser-in-the-Browser / BITB) peut être exploitée pour simuler une fenêtre de navigateur dans le navigateur afin d’usurper un nom de domaine légitime, permettant ainsi de mettre en place des campagnes de phishing très convaincantes.

Dans une fausse barre URL, vous retrouvez par exemple : https://login.microsoft.com.

Selon un pentester répondant au nom de @mrd0x sur Twitter, la méthode tire parti des options d’authentification unique (SSO) tierces intégrées sur des applications comme “Se connecter avec Google” (existe aussi avec LinkedIn, Office, Facebook …).

Alors que le comportement par défaut lorsqu’un utilisateur tente de se connecter via ces méthodes est d’être accueilli par une fenêtre contextuelle pour terminer le processus d’authentification, l’attaque Browser-in-the-Browser / BITB vise à reproduire l’ensemble de ce processus en utilisant un mélange de code HTML et CSS pour créer un fenêtre de navigateur entièrement fabriquée au couleur du système d’exploitation de la cible.

A noter que cette technique est difficilement adaptable aux mobiles car ceux-ci ne supportent pas à ce jour dans les navigateurs les pop-ups, le rendu sera donc moins convaincant.

Cette technique a déjà été utilisée auparavant mais aurait tendance à se démocratiser. En 2020, une entreprise de recherche en cybersécurité a divulgué les détails d’une campagne qui a tiré parti de l’astuce BITB pour ponctionner des datas d’identification du service de jeux vidéo Steam au moyen de faux sites ressemblant à ceux de Counter-Strike: Global Offensive (CS: GO).

Bien que cette méthode facilite considérablement le montage de campagnes d’ingénierie sociale efficaces, il convient de noter que les victimes potentielles doivent être redirigées vers un domaine de phishing qui peut afficher une telle fausse fenêtre d’authentification pour la collecte d’informations d’identification.

“Mais une fois arrivé sur le site appartenant à l’attaquant, l’utilisateur sera à l’aise lorsqu’il saisira ses informations d’identification sur ce qui semble être le site Web légitime”, a ajouté mrd0x.

Lien vers l’article original de mrd0x.com